On voulait donner l’abonnement internet via la carte SIM de Virgin Mobile Colombia aux parents de Diana. Ils n’ont pas internet à Villapinzon et un abonnement par ADSL est trop chère. Et on voulait que cet connexion internet puisse servir à toute la famille quand ils sont à Villapinzon.

CF : Connexion à internet mobile en Colombie

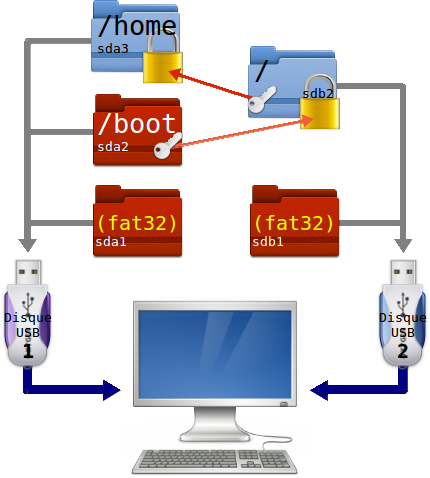

L’ordinateur familiale, sous Windows XP, était multi-verrolé. Melissa avait déjà récupéré et nettoyé les données. L’ordinateur a été complètement réinstallé avec Debian Linux 7.0. Le bureau par défaut est conservé : Gnome. La transition de XP vers Gnome n’a pas trop posé de problème, ce dernier est assez intuitif :-)

Pour la connexion à l’internet, ne pouvant plus repasser par Villapinzon et installer quoi que ce soit, il fallait une solution facile et qui marche tout de suite. Il n’était pas évident de faire configurer une clé modem USB 3G sur la machine par un non-informaticien. Plutôt que d’utiliser un routeur (hotspot) 3G Wifi qui aurait nécessité l’installation d’une carte wifi dans la machine (et donc de le faire faire par un spécialiste), j’ai trouvé une autre solution plus élégante.

La solution est de relier l’ordinateur avec un câble ethernet à la clé modem USB 3G via un petit boîtier routeur. L’ordinateur sous Debian Linux sait déjà naturellement se connecter à internet via le câble ethernet moyennant le DHCP. Aucune configuration supplémentaire n’est nécessaire.

Il nous a été, étonnamment, assez difficile de trouver une clé modem USB 3G. Tous les magasins informatiques que l’on a trouvé étaient en rupture de stock. Chacun nous renvoyait vers un autre magasin. On a trouvé une clé assez chère à 80000pesos (~35€) chez l’opérateur Claro. Il nous a vendu la clé pré-désimlockée et donné une carte SIM de 3Go pour 15 jours (voir en fin de post). Bon, en fait, ce n’est pas si chère que ça mais on avait espéré la trouver pour moitié moins sur les conseils d’un vendeur…

Il existe plusieurs boîtiers routeurs permettant de partager une connexion 3G avec un réseau Wifi et via une prise ethernet. Je me suis arrêté sur le TP-LINK TL-MR3020 à 60000pesos (~25€). Celui-ci répond aux critères de connectivité ethernet et Wifi, il est administrable par interface web, il est alimenté par un câble USB (relié à l’ordinateur par exemple) et est tout petit. En pratique, il marche bien. Pas besoin de plus :

La connexion à internet via la SIM de Virgin Mobile Colombia n’est pas dans les opérateurs connus du routeur, il faut faire une configuration manuelle.

Se connecter à l’interface web à l’adresse http://192.168.0.254, username : admin, password : admin. Ces paramètres sont d’usine.

Aller dans Network (lien), choisir « 3G/4G Only » si ce n’est pas le cas.

Aller dans Network>3G/4G (lien), Sélectionner « Connection Mode : Connect Automatically » et « Authentication Type : Auto » et faire Save.

Aller dans Advanced Settings (lien). Sélectionner « Set the Dial Number, APN, Username and Password manually ». Remplir les champs comme suit :

- Dial Number : *99#

- APN : web.vmc.net.co

- Username : (vide)

- Password : (vide)

Donc on est connecté à internet par câble ethernet et/ou Wifi via un tout petit routeur sur lequel est branché un modem USB 3G de chez Claro (désimlocké) contenant une puce SIM de chez Virgin Mobile…

Pour la SIM gratuite fournie par Claro (3Go pour 15j), je suis en train de chercher les paramètres…