Depuis le 28 mai, TrueCrypt, le logiciel de chiffrement de disque dur, est mort. C’est ce que dit la page officielle. Il est conseillé au visiteur d’utiliser Bitlocker à la place.

Ce sabordage est étrange en plein audit de sécurité et alors que les premiers retours sont prometteurs. En l’absence d’informations supplémentaires, les spéculations sont à l’honneur. Cela fait maintenant plus de 2 semaines et on en sait pas plus en fait. C’est assez inquiétant quand même de voir un produit de sécurité majeur disparaître du jour au lendemain sans plus d’explication. Pour Lavabit on sait pourquoi, au moins.

En fait, à part la disparition d’un logiciel comme OpenSSL, il serait difficile d’imaginer pire. Et ceci malgré les récents problèmes graves d’OpenSSL. Bien qu’il y ai des produits concurrents, c’est assez catastrophique.

Il reste aux utilisateurs de TrueCrypt à migrer rapidement vers un concurrent ou un des forks qui va émerger et je l’espère s’imposer.

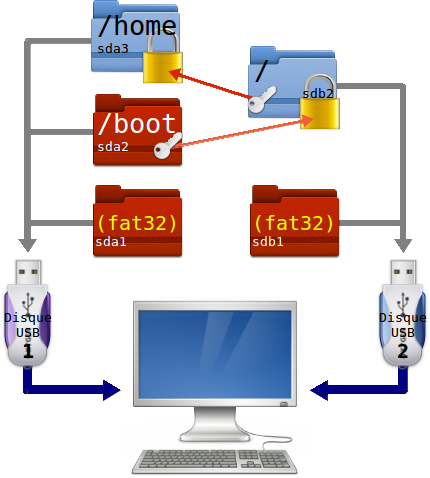

Moi, de mon côté, je ne suis pas concerné parce que je ne l’utilise pas. Je préfère cryptsetup. LUKS, que la force soit avec toi…